La première fois que j’ai entendu parler de la conférence new-yorkaise Hackers on Planet Earth, ou HOPE – quel acronyme ! –, c’est sans doute en 2010. L’orateur annoncé pour la keynote du 17 juillet était un certain Julian Assange. La vidéo « Collateral Murder » – qui montre un hélicoptère Apache américain ouvrant le feu sur un groupe de civils, dont deux reporters de l’agence Reuters, lors du raid aérien de 12 juillet 2007 à Bagdad – avait été dévoilée en avril par WikiLeaks ; la source, Chelsea Manning (alors Bradley), avait été arrêtée en juin ; les premiers documents secrets sur la guerre d’Afghanistan, les Afghan War Logs, étaient sur le point d’être publiés. Assange, objet de toutes les attentions de l’administration US, n’avait pas fait le déplacement, remplacé par Jacob Appelbaum1, déjà connu comme l’une des figures publiques du projet Tor (dont il a démissionné cette année, suite à des accusations de harcèlement, d’agressions sexuelles et de viol).

La deuxième fois que j’ai entendu parler de HOPE, c’était par Mitch Altman, figure du mouvement maker, aussi remarquable par ses qualités de pédagogue (il faut le voir apprendre la soudure à des gamins) que par son extrême gentillesse. Impossible, en l’écoutant, de ne pas avoir envie d’y mettre les pieds. Mitch a eu à HOPE sixième du nom, en 2006, une sorte d’épiphanie, comme il me le racontait il y a trois ans lors d’un autre rassemblement de hackers, aux Pays-Bas : « C’était la première fois de ma vie que je me retrouvais dans un groupe en me sentant complètement à l’aise, complètement chez moi. »

Été 2016 : direction New York, donc. Pour dix jours de vacances, dont trois de conférence, du 22 au 24 juillet, au cœur de Manhattan.

HOPE est un cas particulier : elle se situe moins dans la lignée des grandes conférences US dédiées au hacking – telles DEF CON ou Black Hat, quasi exclusivement dévolues à la sécurité informatique, et qui font historiquement la part belle aussi bien aux entreprises qu’aux structures gouvernementales, de la Darpa à la NSA – que dans celle des rassemblements européens, beaucoup plus distancés des institutions et du secteur privé (HOPE s’est d’ailleurs inspirée de la Galactic Hacker Party organisée en 1989 aux Pays-Bas), et beaucoup plus politiques2. On y trouve, peu ou prou, le même genre de thématiques et de public qu’au congrès annuel du Chaos Computer Club, même si l’affluence y est bien moindre (3000 personnes cette année, quand le Chaos Communication Congress dépassait les 10000 participants en décembre 2014). Mais de la même manière que New York est, dans sa singularité, profondément américaine, HOPE a son caractère propre. Dans l’ambiance, le style, les tropismes, on sent qu’on a bien traversé l’Atlantique.

HOtel PEnnsylvania

Organisée depuis 1994 sous l’égide du trimestriel 2600: The Hacker Quarterly, la conférence se tient tous les deux ans à l’hôtel Pennsylvania, à un jet de pierre de Madison Square Garden. D’après Wikipédia, le lieu a même inspiré l’acronyme. L’hôtel Pennsylvania a aussi hébergé la première convention Star Trek en 1972, et donné son nom précédent (Statler Hilton) à l’un des deux pépés acariâtres du Muppet Show. Apparemment, c’est une institution, notamment parce que c’est un des rares hôtels abordables du quartier.

HOPE en est à sa onzième édition. La baseline est « taking it to eleven ». Expression intraduisible qui renvoie à This Is Spinal Tap, le documentaire parodique de Rob Reiner sur la vie d’un groupe de heavy metal, dans lequel le guitariste Nigel Tufnel utilise un ampli dont le bouton de volume va jusqu’à 11 au lieu du 10 réglementaire. « The Eleventh HOPE is all about excess », prévient la brochure distribuée aux participants.

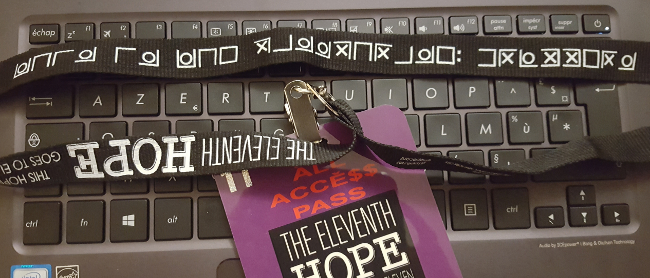

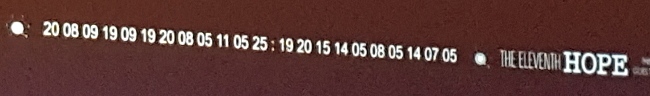

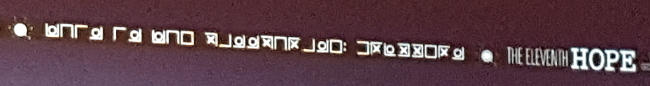

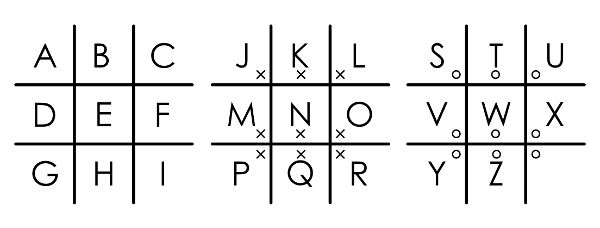

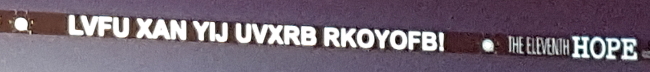

À l’arrivée, dans le hall, on nous distribue des badges d’accès, dont les lanières existent en trois versions. Ce n’est que lors de la soirée organisée par l’Electronic Frontier Foundation (EFF) au Flatiron Hall, après ma deuxième bière, que je comprends (enfin) pourquoi : c’est un petit concours de cryptanalyse, imaginé par Mitch Altman. Fort simple au demeurant – il a surtout pour objectif de provoquer des rencontres, puisqu’il faut bien rassembler les différents types de lanière pour pouvoir participer… Pour ceux que ce genre de passe-temps amuse, voici les trois messages chiffrés :

20 08 09 19 09 19 20 08 05 11 05 25 : 19 20 15 14 05 08 05 14 07 05

LVFU XAN YIJ UVXRB RKOYOFB!

(La solution est à la fin de ce billet. L’ensemble ne devrait pas prendre plus de dix minutes à ceux/celles qui sont rompus à ce type de jeu.)

Lockpicking et hacktivisme

Sur le chemin de l’escalator qui mène au deuxième étage, le « code de conduite » est bien visible au mur. Mélange du quatrième principe de l’éthique hacker codifiée par le journaliste Steven Levy dans son séminal Hackers: Heroes of the Computer Revolution de 1984 (« les hackers doivent être jugés selon leurs hacks » et non en fonction de « faux critères » comme les diplômes, la classe sociale, etc.) et des questionnements qu’affrontent les communautés hackers / hacktivistes sur leur relative homogénéité et sur leurs capacités à être « inclusives » : « Tout le monde est bienvenu à HOPE, quels que soient son origine ethnique, sa classe sociale, son identité ou son expression de genre, son âge, sa religion, ses convictions politiques, son handicap, son orientation sexuelle, son apparence, ou son niveau d’éducation, son choix d’éditeur de texte3, et autres aspects de ce que nous sommes. »

HOPE s’installe pendant ces trois jours au deuxième, au sixième et au dix-huitième étage. Au deuxième, une vaste zone dédiée au hardware hacking, où Mitch Altman organise ses ateliers de soudure (on peut notamment y assembler sa TV-B-Gone, la télécommande qui éteint les téléviseurs) ; une autre dévolue à l’apprentissage de l’art délicat du crochetage de serrure (le lockpicking) ; et moult tables tenues soit par quelques boîtes privées4, qui paient leur place, soit par des associations invitées : la vénérable American Civil Liberties Union (ACLU), l’EFF, la Freedom of the Press Foundation (qui compte dans ses rangs Daniel Ellsberg, le lanceur d’alerte des Pentagon Papers, Glenn Greenwald, Laura Poitras et Edward Snowden), ou la Courage Foundation, dédiée à la défense des lanceurs d’alerte. On y croise aussi la Free Software Foundation, qui a fêté ses 30 ans l’année dernière, et Riseup, un collectif qui fournit des outils de communication en ligne pour les militants. Ou encore la mère de Ross Ulbricht, le fondateur du défunt Silk Road, « l’eBay de la drogue », condamné à la perpétuité en février 2015.

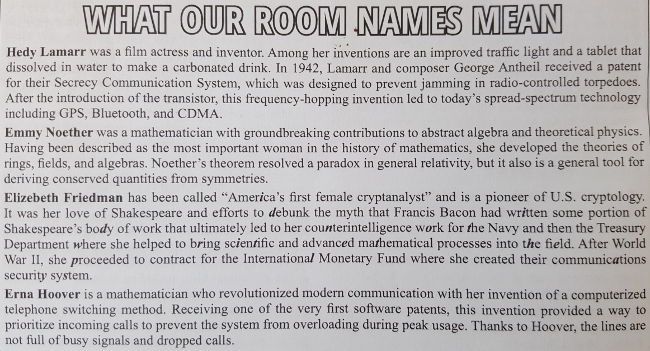

Les ateliers sont localisés au sixième, et les conférences, dans les salles de réunion du dernier étage. Lesquelles ont été rebaptisées pour l’occasion : « Lamarr », « Noether », « Friedman » et « Hoover ». Quatre femmes, ce qui n’est pas un détail dans une communauté encore majoritairement masculine (même si on croise pas mal de participantes et de conférencières).

De l’ingénierie sociale aux lanceurs d’alerte

Impossible de donner un aperçu, même partiel, des conférences : une centaine au total, c’est beaucoup. On y fait son marché en fonction de ses centres d’intérêt, en partant du principe qu’on rattrapera le reste plus tard (les présentations sont toutes enregistrées, et une grande partie est déjà disponible en ligne via l’Internet Society, qui en assure la captation5).

Il y a les classiques, les rendez-vous : le bilan de l’année de l’EFF, ou celui du projet Tor6 ; mais aussi le panel consacré à l’ingénierie sociale, autrement dit l’exploitation des failles humaines, qui se conclut par une démonstration assez tordante au cours de laquelle Emmanuel Goldstein, le patron de 2600, tente – sans succès, hélas – de faire annuler un passage télé de Donald Trump. Il y a les présentations en prise avec l’actualité récente : un gros plan sur Mossack Fonseca, le cabinet d’avocats panaméen au cœur du scandale des Panama Papers, par Alexander Urbelis, hacker et avocat ; un point d’étape sur la nouvelle « guerre de la cryptographie » par les chercheurs Matt Blaze7 et Sandy Clark, qui aborde notamment la question de l’exploitation des failles de sécurité encore non divulguées par les services de renseignement.

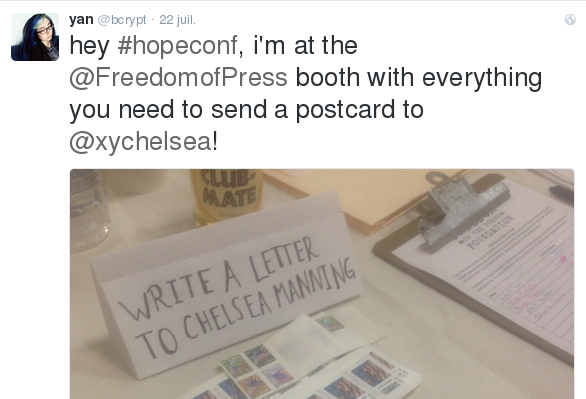

La question des lanceurs d’alerte est bien sûr toujours présente. Les familiers du sujet n’apprendront pas forcément grand-chose en regardant « Leak Hypocrisy: A Conversation on Whistleblowers, Sources, and the Label “Espionage” » (avec Naomi Colvin de la Courage Foundation, Jesselyn Radack, ancienne du ministère américain de la Justice, avocate du lanceur d’alerte Thomas Drake, et Carey Shenkman, membre de l’équipe de défense d’Assange). Plus intéressante, « Hackers Are Whistleblowers Too: Practical Solidarity with the Courage Foundation » permet notamment de reparler de la situation dramatique de Chelsea Manning, menacée de mise à l’isolement après sa tentative de suicide, et d’entendre le témoignage de Lauri Love, jeune hacker britannique accusé de s’être introduit dans des réseaux gouvernementaux américains, et aujourd’hui sous le coup d’une demande d’extradition (il risque aux États-Unis, où la législation qui punit les intrusions informatiques est particulièrement sévère, jusqu’à 99 ans de prison).

Il y a aussi, forcément, quelques déceptions : un panel sur « Les femmes dans la cybersécurité » qui s’apparente plus à une addition de témoignages, d’intérêt très inégal, qu’à une véritable réflexion sur les questions de genre dans ce secteur ; ou une conférence très show-off et assez vaine sur le « Storytelling pour les hackers » par l’artiste multimédia Johannes Grentzfurthner, qui dénonce à bon droit les raccourcis médiatiques ou les apories du culte du héros, sans proposer quoi que ce soit (ce qui était pourtant la promesse de départ). La présentation « What the Hack? » sur la manière dont les hackers sont perçus et se perçoivent, assurée par deux jeunes chercheurs, plus sérieuse et fournie, laisse tout de même un peu sur sa faim8.

Il y a, enfin, la conférence qu’on se félicite d’avoir zappée : les deux heures occupées par Richard Stallman, le fondateur du mouvement du logiciel libre. Parce qu’on peut avoir le plus grand respect pour le travail qu’il a accompli et trouver, à la longue, proprement détestable et contre-productive son attitude envers quiconque ne possède pas ses compétences techniques et ce qu’il considère comme sa hauteur de vue. Lorsqu’un participant lui fait remarquer qu’il a « parlé avec mépris des utilisateurs qui choisissent les logiciels les plus faciles à utiliser », il répond qu’en effet, il a du « mépris pour les idiots ». On a vu vision plus généreuse, ouverte et compréhensive de l’humanité.

DRM, Anonymous, crypto, etc.

Au final, au-delà des rencontres9 et du dépaysement, il y a là largement de quoi nourrir la réflexion. Puisqu’il faut faire des choix, ci-dessous une petite sélection – évidemment aussi limitée que subjective, et plus sociale / politique que technique – de quelques conférences qui valent le coup d’œil.

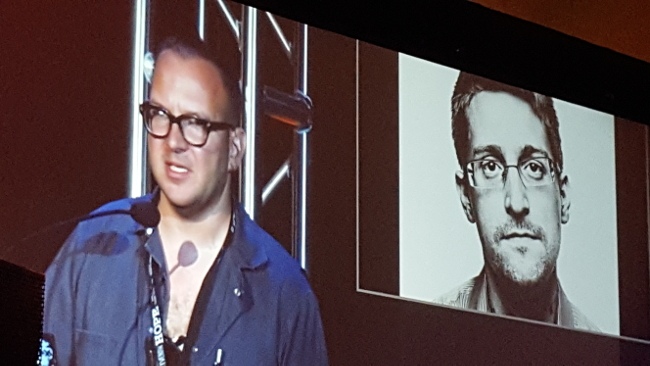

La keynote de Cory Doctorow

Le romancier, journaliste et militant de l’Internet libre succède à, entre autres, Jello Biafra, ancien chanteur des Dead Kennedys et militant écolo à qui on doit la fameuse maxime « Don’t hate the media, become the media » (en 2000), Kevin Mitnick, ex-cyberennemi public n° 1 et virtuose de l’ingénierie sociale (en 2004), Stallman (en 2006), Steven Levy (en 2008) et Edward Snowden (en 2014). Une heure trente qu’on ne voit pas passer : c’est fluide, enlevé, souvent très drôle, ça parle vie privée et pouvoir de l’utilisateur – Doctorow est un fer de lance de la guerre contre les DRM, ces « verrous numériques » qui se nichent jusque dans les thermomètres rectaux connectés (« In 2016, we have DRM up the ass »). De quoi remobiliser les troupes.

« Detour Through Their Minds: How Everyday People Think the Internet Works »

À l’inverse de Stallman, Gillian « Gus » Andrews ne part pas des utilisateurs tels qu’elle voudrait qu’ils soient, mais de ce qu’ils sont réellement. Elle travaille avec Simply Secure, une organisation qui conseille les projets logiciels libres et open source dédiés à la sécurité des communications, pour les aider à améliorer leur facilité d’usage (elle organise, par exemple, des tests d’ergonomie). Et elle s’intéresse à ce qui se passe dans la tête du « grand public », notamment ses représentations de l’Internet. Qui n’ont parfois pas grand-chose à voir avec la réalité… De quoi provoquer pas mal de rires dans l’assistance, mais l’objectif de Gus Andrews est bien de pousser les « experts » à se mettre dans la peau de ceux auxquels ils sont censés s’adresser, à les comprendre sans les prendre de haut. En prime, c’est bourré d’humour.

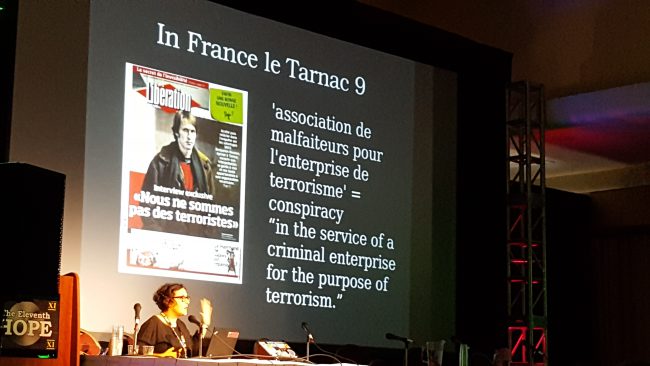

« How Anonymous Narrowly Evaded Being Framed as Cyberterrorists »

Au plus fort des faits d’armes d’Anonymous, l’anthropologue Biella Coleman, qui a mené une vaste recherche sur le sujet, a plus d’une fois imaginé dans ses cauchemars le FBI débarquer chez elle. Elle s’attendait aussi, surtout en 2011 et début 2012, à ce que cet acteur collectif insaisissable finisse par écoper du qualificatif de « cyberterroriste ». Comme elle le rappelle, la notion de « terrorisme » a historiquement fait l’objet d’interprétations très étendues.

De fait, aux États-Unis, les militants radicaux de la défense de l’environnement ou des droits des animaux en ont fait l’expérience. Pourtant, malgré plusieurs signaux en ce sens – comme un article du Wall Street Journal de février 2012, qui faisait état d’avertissements exprimés par Keith Alexander, alors patron de la NSA, devant des officiels de la Maison Blanche –, cela ne s’est jamais produit pour Anonymous. Pour Coleman, cela tient à la fois à une réception souvent bienveillante des actions de grande ampleur – au moment du blocus financier de WikiLeaks, et surtout lors des Printemps arabes et du mouvement Occupy – et à la manière dont la culture populaire s’est appropriée le phénomène, et plus généralement la figure du hacker (avec Mr. Robot bien sûr, mais aussi le très réussi Who Am I: No System Is Safe de 2014).

« The Silk Road to Life Without Parole: A Deeper Look at the Trial of Ross Ulbricht »

On peut n’avoir absolument aucune sympathie pour un type qui a construit son business model sur le marché noir des biens illégaux tout en reconnaissant à Silk Road une indéniable dimension politique. Ross Ulbricht est un libertarien pur fruit, pour qui il revient aux seuls individus d’édicter leurs propres règles. Son cousinage avec la matrice idéologique cypherpunk, qui prône la généralisation de la cryptographie pour protéger la vie privée des individus face au pouvoir des États, est une évidence – il suffit de relire le Manifeste crypto-anarchiste de Tim May, écrit en 1992, qui en anticipe l’avènement à deux décennies de distance. L’échange entre les intervenants (l’avocat Joshua Horowitz, le documentariste Alex Winter et le journaliste Andy Greenberg) revient sur le procès d’Ulbricht, conclu par un verdict particulièrement lourd (perpétuité sans possibilité de libération conditionnelle), pensé pour décourager les aspirants à la succession, et sur les malversations dans l’enquête révélées par la suite. Le plus intéressant du trio, précis sans être complaisant, est sans surprise Andy Greenberg, ancien de Forbes passé à Wired, auteur en 2012 d’un bouquin remarquable sur WikiLeaks10.

« Smart Cities and Blockchains: New Techno-Utopian Dreams or Nightmares? »

À conseiller aux bons apôtres de la « ville intelligente », aux zélotes qui, embarqués dans la hype de la blockchain, s’imaginent qu’elle va guérir les écrouelles, et plus généralement à tous ceux qui pensent que, quel que soit le problème, la solution est d’abord technologique. Dans la première partie, Benjamin Dean, chercheur associé en cybersécurité à Columbia, revient sur quelques projets de ville « idéale », qui n’ont généralement pas très bien tourné – et y adjoint, très logiquement, l’utopie du « Cyberespace indépendant » de John Perry Barlow et les rêves d’île artificielle de Peter Thiel, le patron de PayPal fan de la romancière et philosophe libertarienne Ayn Rand. La suite, plus concrète et contemporaine, permet de rappeler que « pour un marteau, tout ressemble à un clou ». Utile par les temps qui courent.

« The Black Holes in Our Surveillance Map »

Beaucoup de journalistes écrivent sur les questions de sécurité nationale aux États-Unis, peu le font de manière aussi charpentée et documentée que la journaliste indépendante Marcy Wheeler (@emptywheel sur Twitter). À l’issue de sa présentation, l’un des participants lui a même demandé si elle était un « cyborg hyper-intelligent envoyé du futur pour nous sauver de l’appareil de surveillance »… Objectif de sa conférence : expliquer, exemples à l’appui, comment il est possible d’identifier la présence de programmes secrets de surveillance via le contenu des dossiers judiciaires, les témoignages lors des procès, les dynamiques des processus législatifs, la gestion des manifestations… et inciter au travail collaboratif sur le sujet. Stimulant.

« The Mathematical Mesh and the New Cryptography »

L’orateur, Phillip Hallam-Baker, a un CV long comme le bras – du CERN, où il a participé à l’élaboration du protocole HTTP, à la vice-présidence et la direction scientifique du groupe américain Comodo, en passant par le labo d’intelligence artificielle du MIT. Son projet : rien de moins qu’une infrastructure permettant de mettre la cryptographie à la portée de n’importe quel utilisateur sur tous ses appareils, de manière automatisée, via un « profil » chiffré intégrant la configuration des logiciels et les clés de crypto, stocké sur un serveur distant. L’objectif est bien ici de décourager la surveillance de masse par la généralisation du chiffrement, qui passe par la facilité d’usage. Le développement est en cours. (À première vue, ça me semble remarquablement bien pensé, mais je manque de connaissances techniques pour me faire un avis définitif. Avis aux petits camarades vraiment pointus en cryptographie : ils peuvent jeter un œil à la conférence, aux spécifications soumises à l’IETF11, voire au code disponible sur GitHub, et me dire ce qu’ils en pensent.)

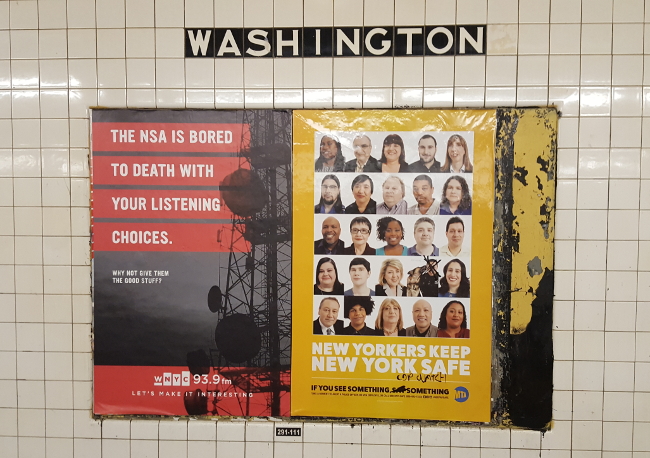

Et pour finir, une page de publicité

La station de radio publique new-yorkaise WNYC a beaucoup d’humour. Et puis c’est bien, ça met dans l’ambiance.

Quelques liens en complément

- D’autres comptes-rendus de rassemblements et conférences de hackers : OHM aux Pays-Bas en août 2013 sur ce blog et sur Le Mouv.fr, le Chaos Communication Congress de décembre 2013 sur Slate.fr et sur ce blog, celui de 2014 sur ce blog, le Chaos Communication Camp d’août 2015 dans Libération.

- Un carnet sonore, « Entretiens avec des hackers », réalisé avec Ophélia Noor lors de rencontres à OHM et paru en mars 2014 sur Le Mouv.fr.

- « Le sens du mot hacker a considérablement évolué » : interview de Steven Levy sur Les Inrocks.com en mars 2013.

- « Les hackers se débattent entre l’individu et le collectif » : interview de Biella Coleman dans Libération en février 2016.

La solution du petit concours de cryptanalyse

Retour à nos trois lanières et nos trois messages chiffrés : il faut commencer par les nombres, puis les figures géométriques, enfin les lettres.

Celui-ci est le plus évident : à chaque lettre a été substitué un nombre qui correspond à sa place dans l’alphabet latin.

Le résultat = THISISTHEKEY:STONEHENGE

Ici, on déduit facilement les trois premiers mots du message précédent (« this is the »…) et on établit la règle de conversion sur des grilles de morpion.

Deux catégories de compétiteurs sont avantagés : les enfants (!) et les familiers de l’histoire de la cryptographie. Les premiers, parce que ce chiffre est celui qu’utilisent, dans le jeu en ligne Penguin Club de Disney, la défunte Penguin Secret Agency (PSA) et l’Elite Penguin Force (EPF) pour communiquer (or il n’échappera pas aux adeptes du logiciel libre que le penguin, ou manchot, est aussi la mascotte officielle de Linux, d’où le clin d’œil). Les seconds, parce que ce « Tic Tac Code » est adapté du bon vieux chiffre de Pigpen.

Le résultat = THIS IS THE PASSPHRASE: DRUMMERS

Le dernier message a tout l’air d’être passé par un chiffre de substitution polyalphabétique, pour lequel on a donc une clé (« stonehenge ») et une phrase de passe (« drummers »). J’ai tout de suite pensé au chiffre de Vigenère (qui a résisté trois siècles aux cryptanalystes, excusez du peu !). En existe-t-il une variante qui utilise à la fois une clé et une phrase de passe ? Oui : c’est le Quagmire III. Les plus courageux auront fait à la main leur tableau de conversion, les plus paresseux et les plus pressés seront passés par un site web qui s’en charge et qui renvoie ce message final :

HOPE AND YOU SHALL RECEIVE!

Lors de la conférence de clôture, Mitch Altman s’est presque excusé pour cette phrase « un peu stupide ». Candide peut-être, mais stupide, sûrement pas.

- En quoi on pourra trouver cette série de tweets émis par le compte officiel de WikiLeaks au mieux tâtillonne, au pire d’une remarquable mauvaise foi. ↩

- L’anthropologue Biella Coleman explique très bien cette différence, qui tient à la place des hackers dans l’appareil économique. ↩

- La « guerre des éditeurs de texte » est un motif récurrent dans les communautés hackers et du logiciel libre, un de ces conflits pichrocolins qui peuvent, selon l’humeur du moment, amuser ou prodigieusement agacer. ↩

- Dont Soylent, en quoi j’ai du mal à voir autre chose que du « solutionnisme technologique » appliqué à l’alimentation, en plus d’une insulte à la gastronomie. ↩

- Avis aux trolls : oui, c’est du Flash, format propriétaire, et je n’y suis pour rien. ↩

- Qui n’aborde que les aspects liés au réseau : la vie très mouvementée de l’organisation elle-même (démission d’Appelbaum, enquête interne, nomination d’un conseil d’administration entièrement renouvelé) a fait l’objet d’une discussion plus informelle, dans la foulée. ↩

- Matt Blaze, aujourd’hui membre du nouveau conseil d’administration du Tor Project, est notamment connu pour avoir, en 1994, identifié une faille dans le système du « Clipper Chip », cette puce conçue par la NSA pour chiffrer les conversations téléphoniques tout en tenant les clés de chiffrement à la disposition des autorités. ↩

- Pour tout dire, si leur méthodologie est bien plus rigoureuse que la mienne, leur travail, à ce stade, ne va pas tellement au-delà de mes propres observations (d’où ma frustration). ↩

- Au passage, on croise plus de hackers américains dans les rassemblements européens que d’Européens à HOPE. Question de possibilités financières, sans doute. ↩

- This Machine Kills Secrets: How WikiLeaks, Cypherpunks, and Hacktivists Aim to Free the World’s Information. Le titre est une référence à la fameuse inscription que Woody Guthrie avait peinte sur sa guitare : « this machine kills fascists ». ↩

- L’Internet Engineering Task Force, qui définit les protocoles de l’Internet et travaille beaucoup sur ces sujets depuis les révélations de Snowden. ↩

Bonsoir Madame,

Pour votre information :

HOPE n’est pas plus underground que les autres rencontres sous le nom de « hacking machin.. » à travers le monde. HOPE, c’est avant tout une affaire de fric en dollar$ depuis des années pour l’entreprise 2600 (surtout pour eric corley..) et une vulgaire tribune de propagande anarcho-gauchiste pour « fils et filles à papa » en manque de révolution (hi), rien de plus.

Bref, HOPE, c’est simplement la version d’un meeting 2600 en plus « bling bling », histoire de faire « jouir » les apprentis hackers/phreakers, mais aussi (et surtout) les journalistes.

Si vous cherchez des rencontres de hackers et phreakers authentiques dans le plus pur style « Underground » en 2016, vous n’en trouverez pas une trace sur le web classique, ni même sur des darknets comme TOR ou Freenet (etc.).

Cela se passe de façon totalement secrète en petits nombres (rarement plus d’une bonne dizaine de personnes) et les journalistes y sont bannis pour des raisons de sécurité.

A titre d’exemple (obsolète) durant les années 90, celle des rencontres de l’ADM-Crew (que vous connaissez de nom) une fois par an, connu par les membres du groupe sous le nom de .. ADM Party, tout simplement. Hi

Une fois en France, une autre fois à l’étranger (toujours dans la zone EU) et ainsi de suite durant quelques années.. Tout cela dans la plus grande discrétion.

Cordialement,

Mr. Velleman