Il y a trois jours, alors que je prenais un café dans l’aéroport de Hambourg au retour du 31e congrès du Chaos Computer Club (sur lequel je reviendrai, more to come comme on dit) et que je consultais ma messagerie, j’ai pris connaissance d’un commentaire succinct et assez péremptoire à mon billet « Facebook “caché” dans Tor : pourquoi c’est une très bonne nouvelle ». Passons sur le fait que, d’après le commentaire en question, ça n’est pas une si bonne nouvelle que ça — ce qui m’intéresse ici, c’est la dernière phrase :

Depuis les révélations hier, on s’épargne le HTTPS… le VPN etc.

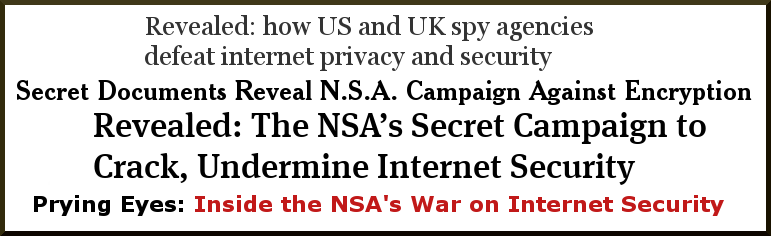

Par « les révélations », il faut entendre un article du Spiegel daté du 28 décembre — signé (entre autres) par Laura Poitras, la journaliste et documentariste contactée par le lanceur d’alerte Edward Snowden début 2013, et Jacob Appelbaum, l’un des principaux développeurs du réseau d’anonymisation Tor — qui apporte de nouveaux éléments sur la bataille que livre la NSA, l’Agence nationale de sécurité américaine, contre les outils de cryptographie utilisés dans les communications sur Internet, notamment HTTPS (le protocole de connexion sécurisée au web) et les VPN (Virtual Private Networks, les réseaux privés virtuels, qui permettent d’établir un « tunnel » chiffré avec un serveur distant et sont très utilisés par les entreprises). Le panorama n’est pas brillant, ses échos pires encore — « NSA : le HTTPS et les VPN ne protègent pas votre connexion », « Cyber-espionnage : plus aucun logiciel crypté ne résiste à la NSA, ou presque », « NSA Can Circumvent HTTPS, According To Snowden Report », pour ne citer que quelques-uns des titres d’articles sur le sujet.

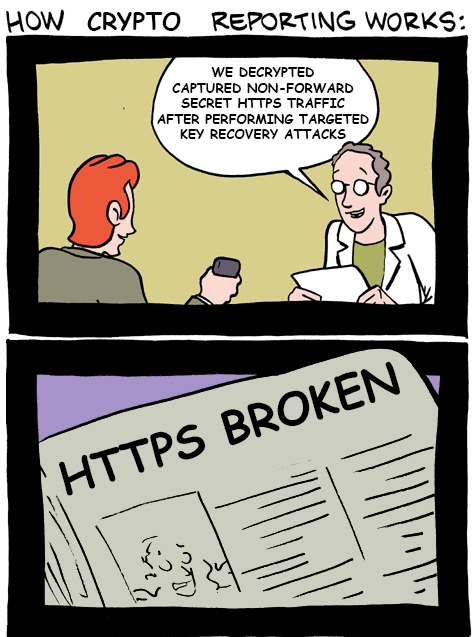

M’est alors immédiatement venu en tête le dessin que m’avait malicieusement retwitté la veille l’ingénieur réseaux Stéphane Bortzmeyer :

« How Crypto Reporting Works », par Tony Arcieri (@bascule)

(L’original « How Science Reporting Works » est à découvrir sur le blog SMBC, qui mérite un détour.)

Dans la foulée, j’ai repensé à un billet récent d’Okhin, hacktiviste bien connu de nos services, à propos de l’impasse des cryptoparties parisiennes auxquelles il a participé (le texte original est en anglais) :

« Les choses sont devenues dingues, les médias de masse se sont mis à hurler qu’on ne pouvait plus avoir de vie privée en ligne, que des agences de renseignement sans scrupules s’en prenaient à chacun d’entre nous, et tout le monde est devenu paranoïaque. Pas prudent, paranoïque. Tout le monde a perdu de vue la question du modèle de menace. […] La peur de l’Internet est devenue un outil d’apprentissage. Et la peur est, clairement, le pire des outils quand on veut que les gens apprennent. J’ai assisté à une militarisation du langage, qui me tape sur les nerfs. »

Je me suis aussi souvenu de cet article de Kitetoa sur Reflets.info, l’année dernière, qui avait provoqué quelques discussions dans les commentaires :

« La cryptographie risque bien d’être un leurre […]. Une impression de sécurité qui générera sans doute plus de problèmes pour ses utilisateurs qu’elle n’apportera de solution face aux gouvernements curieux. […] Il faut le savoir, la NSA, c’est plus fort que toi… »

Une fois de plus, donc : la NSA a tout cassé, la cryptographie la plus largement déployée est trouée de partout, nous sommes tout nus sur Internet, tout est fichu, et il ne nous reste plus que nos yeux pour pleurer.

À ce stade, j’étais passablement énervée, mais ça n’avait rien à voir avec le café, ni avec le Club Mate ou le thé ingérés par litres les jours précédents.

La NSA, c’est pas toujours plus fort que toi

Calmons-nous un peu, et reprenons toute cette histoire dans l’ordre.

1/ Depuis septembre 2013 et des articles publiés dans le Guardian, le New York Times et ProPublica, on savait que la NSA et son cousin britannique le GCHQ dépensaient beaucoup de temps et d’argent pour accéder à des informations qui, par définition, ne devraient pas être accessibles, puisque chiffrées. On savait que ces deux programmes — Bullrun pour la NSA, Edgehill pour le GCHQ — avaient plusieurs volets complémentaires : introduction de « portes dérobées » dans les logiciels commerciaux, pression à l’adoption de standards faibles, utilisation de supercalculateurs pour casser le chiffrement, piratage pur et simple. On connaissait l’aspect rétroactif de ce travail de sape — accumuler les données aujourd’hui pour les décrypter demain — ainsi que les technologies visées — HTTPS, VPN, communication vocale et messagerie instantanée chiffrées, ou encore SSH, le protocole couramment utilisé par les administrateurs système pour se connecter à des serveurs distants.

1/ Depuis septembre 2013 et des articles publiés dans le Guardian, le New York Times et ProPublica, on savait que la NSA et son cousin britannique le GCHQ dépensaient beaucoup de temps et d’argent pour accéder à des informations qui, par définition, ne devraient pas être accessibles, puisque chiffrées. On savait que ces deux programmes — Bullrun pour la NSA, Edgehill pour le GCHQ — avaient plusieurs volets complémentaires : introduction de « portes dérobées » dans les logiciels commerciaux, pression à l’adoption de standards faibles, utilisation de supercalculateurs pour casser le chiffrement, piratage pur et simple. On connaissait l’aspect rétroactif de ce travail de sape — accumuler les données aujourd’hui pour les décrypter demain — ainsi que les technologies visées — HTTPS, VPN, communication vocale et messagerie instantanée chiffrées, ou encore SSH, le protocole couramment utilisé par les administrateurs système pour se connecter à des serveurs distants.

2/ L’article du Spiegel apporte des détails supplémentaires, dont des chiffres qui peuvent donner le tournis — on peut y lire que « d’après un document de la NSA, l’agence envisageait de déchiffrer 10 millions de connections HTTPS par jour fin 2012 » — et une copieuse livraison de présentations confidentielles qui mérite d’être regardée de près. Pas tant pour la série de 87 slides assez délicieusement intitulée « Ce que votre mère ne vous a jamais dit sur l’analyse de développement de signaux » (comme quoi on peut être espion et avoir de l’humour) que, par exemple, pour les 42 (!) regroupés sous le titre bien plus passe-partout « Secure Sockets Layer (SSL) / Transport Layer Security (TLS) ».

De ce document, il ressort — exactement comme le dit le strip reproduit plus haut — que le déchiffrement n’est facile qu’à condition d’être entré en possession de la clé privée d’un serveur (« if we can get hold of the server’s RSA private key ») qui utilise des clés de session permanentes (et non temporaires, ce qu’on appelle « confidentialité persistante ») ; ou qu’il est rendu possible par la faiblesse de certains générateurs de nombres aléatoires (RNG, pour Random Number Generator) — à noter que le problème du RNG utilisé par le paquet OpenSSL fourni par Debian, cité dans le document, a été corrigé en mai 2008.

Quant aux attaques contre les VPN, toujours d’après les documents publiés par le Spiegel, certains protocoles sont plus vulnérables que d’autres : PPTP, dont les faiblesses sont connues (d’après l’expert en sécurité Bruce Schneier, « Microsoft PPTP is very broken »), et IPsec, dont John Gilmore, l’un des cofondateurs de l’Electronic Frontier Foundation, expliquait en septembre dernier que le processus de standardisation avait été proprement sapé par des employés de la NSA au sein de l’Internet Engineering Task Force, l’organisme informel et ouvert qui définit les protocoles de l’Internet.

De fait, écrire que « la sécurité des VPN est purement virtuelle » ou qu’il n’y a « rien de vraiment sécurisé » dans le « S » de HTTPS est déjà simplificateur. En déduire que « HTTPS est cassé » est tout simplement faux. Comme le disait Snowden lui-même dans sa (fameuse) première interview accordée au Guardian : « Correctement mis en œuvre, les systèmes de cryptographie forte sont une des rares choses auxquelles on peut se fier ». Dans tous les cas précités, ce sont bien les implémentations qui sont en cause. C’est évidemment très problématique, et les banques, par exemple, qui utilisent souvent de vieilles versions de SSL, feraient bien de mettre à jour leurs infrastructures. (La mienne écope toujours d’un lamentable « F » au test de Qualys SSL Labs. Ce blog, lui, est noté « A ». Il est vrai que nous n’avons pas autant de clients.)

3/ L’article apporte également des éléments sur les technologies qui résistent même à la NSA. C’est le cas du réseau Tor, du système d’exploitation « amnésique » Tails, des outils développés par Open Whisper Systems — RedPhone pour les communications vocales, TextSecure pour les SMS –, du protocole OTR (pour Off-The-Record) pour la messagerie instantanée, ou du logiciel PGP de Phil Zimmermann et son équivalent libre GnuPG, qui sont notamment utilisés pour le chiffrement des e-mails.

C’est évidemment une très bonne nouvelle, meilleure encore quand on connaît les efforts soutenus que déploient la plupart de ces projets pour améliorer leur ergonomie — lors d’une présentation consacrée aux évolutions d’OTR au congrès du CCC, le Néerlandais Jurre Van Bergen a opportunément rappelé que « la facilité d’usage est un élément de sécurité ». De quoi fonder quelques espoirs, aussi, dans les partenariats annoncés ces derniers mois entre le Tor Project et la Fondation Mozilla, qui développe le navigateur Firefox, ou entre Open Whisper Systems et WhatsApp.

Et toi, t’es sur qui ?

Au-delà, les réactions aux dernières révélations du Spiegel posent aussi la question du « modèle de menace » dont parle Okhin. Les connexions en HTTPS ne sont peut-être pas toujours « NSA-proof », mais jusqu’à nouvel ordre, elles sont un moyen efficace d’empêcher le premier pirate informatique venu d’accéder au détail de mes transactions bancaires, de récupérer le mot de passe de mon compte Twitter ou d’éplucher le détail de mes requêtes Google.

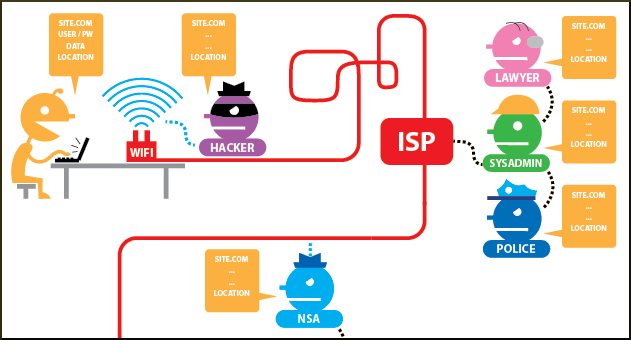

Quand bien même le petit bonhomme en bleu ciel sur l’infographie ci-dessous (version intégrale à voir du côté de l’Electronic Frontier Foundation) aurait accès à ces informations, ce ne serait toujours pas le cas des autres :

De même, si j’ai souscrit à un service de VPN auprès du fournisseur associatif FDN, c’est parce que j’utilise régulièrement des réseaux wi-fi publics et que je sais à quel point il est facile d’utiliser un analyseur de trafic pour récupérer des informations ; ce n’est pas pour me protéger de la NSA.

De même, si j’ai souscrit à un service de VPN auprès du fournisseur associatif FDN, c’est parce que j’utilise régulièrement des réseaux wi-fi publics et que je sais à quel point il est facile d’utiliser un analyseur de trafic pour récupérer des informations ; ce n’est pas pour me protéger de la NSA.

La NSA n’est un modèle de menace individuel que pour un nombre somme toute limité de personnes (incluant, certes, des résidents des « Five Eyes », des « 9 Eyes » et des « 14 Eyes », à des degrés divers, hélas peu documentés à ce stade). La NSA est d’abord un modèle de menace collectif — le problème, c’est la signification politique de l’interception de masse, l’interprétation des signaux faibles, le spectre de l’analyse prédictive. Il faudra bien y trouver une réponse, qui passe notamment, au plan technique, par un « durcissement » d’Internet, mais qui ne peut (et ne doit) pas s’y limiter.

En attendant, ce qui ne protège pas (vraiment) contre la NSA est néanmoins suffisant, le plus souvent, pour protéger d’un proche indélicat, d’un conjoint abusif, d’un administrateur système trop curieux, et même de la police d’un État pas très regardant sur les droits de l’homme (et de préférence pas trop ami avec les États-Unis). Laisser penser que la cryptographie « grand public » — celle que des centaines de millions d’internautes utilisent sans s’en rendre compte — est bonne à jeter revient à expliquer à un candidat à une promenade dans la savane qu’il ferait aussi bien d’y aller tout nu et à pied, sous prétexte que ni son pantalon ni sa méhari ne résisteront à un rhinocéros furieux.

Des solutions concrètes à des problèmes concrets

Ces derniers mois, j’ai eu l’occasion de rencontrer pas mal de gens qui ont un besoin urgent de protéger leurs communications — non pas de la NSA, mais d’adversaires plus locaux et, souvent, physiquement plus agressifs. Des gens à qui il faut commencer par expliquer que ce n’est pas une bonne idée de cliquer sans réfléchir sur un lien reçu par e-mail, ou que mettre un fichier à la corbeille ne le fait pas disparaître. Des gens à qui ce sera utile d’avoir un disque dur chiffré s’ils se font voler leur matériel — mais pas s’ils sont arrêtés.

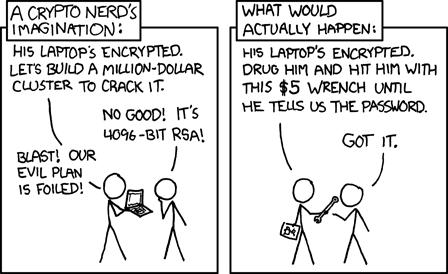

Le fameux « théorème de la clé à molette » du blog XKCD

Ce ne sont pas des gens à qui on va faire utiliser PGP au bout d’une heure d’atelier, ni même en une demi-journée. Il est parfaitement possible, en revanche, de leur montrer comment fonctionne le mode « navigation privée », de leur faire installer HTTPS Everywhere, Cryptocat, un navigateur Tor, et TextSecure sur leur smartphone. Et surtout, de leur expliquer de quoi tout ça protège, de quoi ça ne protège pas, et qu’utiliser certains outils particulièrement robustes peut aussi attirer l’attention sur eux.

C’est un élément auquel les geeks occidentaux, bien au chaud dans des pays où l’usage de la cryptographie est libre, ne pensent pas toujours. Dans des contextes moins favorables, il est pourtant crucial de l’avoir en tête. Réfléchir en termes de modèle de menace, ce n’est pas raisonner avec des catégories abstraites — « HTTPS is broken » –, c’est chercher la moins pire des solutions à un problème concret. Dans certains cas, se noyer dans la masse des utilisateurs de Gmail peut être bien plus protecteur que d’héberger chez soi son serveur de messagerie et de chiffrer son courrier avec PGP.

Le travail d’exposition de la surveillance de masse opérée par les agences des « Five Eyes » est profondément utile et nécessaire. Mais comme le dit Okhin, la réponse par la rhétorique de la peur n’est pas une solution. Elle oublie, le plus souvent, qu’il existe bien d’autres catégories de « surveillants » et bien d’autres menaces. Elle fait abstraction des situations individuelles. Elle ne répond pas aux problèmes de ce militant des droits de l’homme au Moyen-Orient qui veut exposer les brutalités policières dans sa ville, de ce journaliste africain qui sait que dès qu’il aura quitté le cybercafé de son quartier, un type en uniforme viendra poser des questions, ou de cette femme battue qui a besoin de communiquer avec l’extérieur sans que son mari ne le remarque.

Nous avons plus que jamais besoin de technologies de confidentialité suffisamment déployées pour n’être plus « suspectes », de standards de chiffrement plus solides, de code non seulement ouvert mais réellement audité, d’interfaces graphiques qui donnent envie de s’en servir, d’outils qui soient aussi simples à prendre en main que Gmail, Facebook ou WhatsApp.

Contre la surveillance de masse, certes, mais aussi contre des modèles de menace plus quotidiens, souvent moins spectaculaires mais aux conséquences qui peuvent être dramatiques, et surtout pour permettre aux utilisateurs de communiquer en ligne sans avoir l’impression d’évoluer dans un univers menaçant où leurs données privées sont à la portée de n’importe qui.

« It doesn’t have to be perfect », comme le dit le compte Twitter mi-parodique mi-sérieux « InfoSec Taylor Swift ». Il faut surtout que ça soit utile, et utilisé.

Et sinon, bonne année.

—

[NB : Merci à Benjamin Sonntag, de La Quadrature du Net, pour ses explications techniques.]

Je suis bien curieux de savoir quelle banque peut se trimbaler un F sur Qualys SSL LABS sans perdre rapidement sa certification PCI DSS qu’elle doit renouveler annuellement.

Au niveau HTTPS pour les sites commerciaux le problème n’est pas nécessairement technique, le niveau de sécurité est adapté à celui des clients. Quand couper SSLv3 signifie ne plus pouvoir faire affaire ne serait-ce qu’avec 1% de ses visiteurs, on y réfléchit à deux fois… hisser le niveau de sécurité minimal d’un site commercial au point de le mettre à l’abri d’éventuelles écoutes d’une agence gouvernementale serait particulièrement problématique, vu qu’il s’aliénerait une importante part de ses visiteurs qui pourraient toujours se rendre chez un concurrent moins sécurisé.

Maintenant, oui, l’utilisateur lambda est particulièrement mal renseigné quant aux différents niveaux de robustesse qui se cachent derrière une connexion sécurisée, et des extensions comme Calomel SSL Validation devraient figurer d’office dans les navigateurs. https://addons.mozilla.org/fr/firefox/addon/calomel-ssl-validation/

Merci Mathias. Je ne sais pas où est Amaelle, mais je suis à la BNP et ils ont F, la Société Générale aussi (…)

PCI-DSS (le jeu de norme sécurité de l’industrie des cartes de paiements) prévoit la nécessité d’utiliser SSL, et déconseille l’utilisation de mauvaises versions « Aucun cryptage faible (par exemple WEP, SSL version 2.0 ou antérieure) n’est utilisé comme contrôle de sécurité pour l’authentification ou la transmission. » Mais cela ne s’applique que le jour où un audit est pratiqué, ce n’est pas tous les jours 😉 or 2014 fut riche de rebondissement ! (disclaimer: j’ai fait du pré-contrôle d’audit PCI-DSS à une époque…)

La Fnac ou Amazon pourraient avoir un problème commercial, mais la BNP ou la Société Générale ne perdront pas de client sous prétexte que ce dernier ne peut pas accéder à son interface privée avec IE6 sous Windows XP 😉 les banques sauraient conseiller leurs clients d’utiliser un Chrome ou un Firefox dans ces rares cas (~1% sur les serveurs de ma boite)

Aucune raison de leur part de ne pas faire cet effort, ils sont lamentables (mais ce n’est pas nouveau)

Simple, il suffit d’aller sur le site de SSLLabs et de tester l’espace client (copier/coller de l’URL).

Ou aller voir chez Aeris, qui a testé le HTTPS de beaucoup de sites, dans une version bien plus méchante du test que celui de Qualys : https://imirhil.fr/tls/

Ah, j’ai justement cherché hier soir le résultat de son benchmark, merci pour le lien !

Les banques françaises ne sont pas PCI. Worldline l est pour eux théoriquement.

Thibaut, là tu es en train de dire que les banques françaises n’ont à aucun moment traité les numéros de carte bancaire de leurs propres clients… ce que j’ai du mal à concevoir.

tu peux traiter des PAN cryptés. tu peux travailler sur des alias etc

en général les institutions de crédit travaillent avec des PSP certifiés PCI.

Super Article, merci, cela explique l’article (à juste titre) alarmant du spiegel…

Et à titre personnel, je suis tout à fait d’accord avec la conclusion de fournir des outils « Simples comme gmail » 😉 Pour ma part, ce qui m’a empêché de sauter le pas c’est qu’il n’y a pas de possibilité de recevoir ses mails cryptés sur smartphone…

Encore merci et bonne année

« La NSA n’est un modèle de menace individuel que pour un nombre somme toute limité de personnes » … Idiot.

Et le big data, il est où ? et la volonté de pouvoir des politiques, elle est où ? Et le tiers de confiance en Https: ‘celui qui peut vous violer’ …

Sauf erreur, j’ai précisément soulevé les problèmes de la signification politique de l’interception de masse d’une part, de l’interprétation des signaux faibles et de l’analyse prédictive d’autre part (précisément ce que permettent les analyses de big data).

C’est bien pour ça que la NSA est un modèle de menace collectif, social. La population qui fait l’objet d’une surveillance ciblée de la part de ce type d’agence est, à ce jour et heureusement, limitée (ces gens-là ont aussi des priorités).

Salut, je voulais juste dire que je trouve ULTRA POURRIE cette mode de foutre des hashtags dans des titres d’article. C’est kitschissime à souhait. C’est Reflets.info qui a lancé cette habitude toute naze ? C’est d’un ringard…!

Je plussoie ; mais l’article est bon.

Bonjour Amaelle,

Ton article est bien meilleur que la Conférence de Jean-Marc Manach « De la surveillance de masse à la paranoïa généralisée ».

Tu écris:

>De fait, écrire que « la sécurité des VPN est purement virtuelle » ou qu’il n’y a « rien de vraiment sécurisé » dans le « S » de HTTPS est déjà simplificateur…

Mais c’est écrit par Jacob Appelbaum, Aaron Gibson, Christian Grothoff, Andy Müller-Maguhn, Laura Poitras, Michael Sontheimer et Christian Stöcker, dans l’article du Spiegel que tu cites au début et c’est redit par Jacob Applebaum dans sa conf du CCC où tu es allée.

Et toutes les données que nous avons datent de 2012, c’est vieux.

J’ai l’impression que nous nageons dans la plus grande confusion et que nous essayons peut-être de nous rassurer. Il me semble que l’article du Spiegel ne dit pas que la NSA craque le HTTPS juste quand ils ont les clés.

Et de toutes façons, il faudrait accepter l’idée que la NSA a les clés de toutes les entreprises qui comptent, dont Google, Facebook, Amazon et bien d’autres. Toutes les mesures de sécurité prises par ces trublions sont des farces et attrapes si les clés sont à la NSA.

Jacob Appelbaum, à la suite d’Edward Snowden, a confiance dans le chiffrement, dans Tor et dans Tails et ça s’arrête là. Mais Tor sans HTTPS, c’est pas l’idéal.

Merci pour le lien vers Qualys, c’est très instructif.

Bonjour Amaelle Guiton et merci pour votre article complet et instructif.

Bien à vous.

La sécurité d’un système d’information est très complexe (difficile d’en parler comme ça), les problèmes se situent à tous les niveaux, et on est très loin d’en maitriser ne serait ce qu’une partie …