Pour ceux qui ont la chance d’être en vacances entre Noël et le Nouvel An, il y a plusieurs manières de survivre à la trêve des confiseurs : comater, faire du jogging pour éliminer les séquelles du foie gras, s’attaquer à la pile de livres achetés mais jamais lus qui traîne sur un coin du bureau. Pour les hackers d’Europe, et un peu au-delà, la solution consiste à troquer le champagne contre le Club-Mate — une boisson gazeuse à base de maté, fortement dosée en caféine — et les tablées familiales contre des amphis bondés, en se rendant à Hambourg pour assister, du 27 au 30 décembre, au congrès annuel du Chaos Computer Club, le plus ancien et le plus gros club de hackers au monde.

Sur l’esplanade du CCH, le centre des congrès de Hambourg, une fusée à la Tintin accueille les participants à cette 31e édition du Chaos Communication Congress — nom de code « 31C3 ». Dès l’entrée, ça vibre comme dans une ruche. Le lieu est immense — en 2012, il a fallu quitter le centre des congrès de Berlin, devenu trop petit — et il faut bien quelques heures de déambulation pour finir par se repérer dans ce dédale réparti sur cinq étages.

D’un hall à l’autre, on croise des groupes de développeurs en plein travail, des habitués des hackerspaces plongés dans d’obscurs dispositifs électroniques, des associations de défense des libertés sur Internet distribuant tracts et autocollants, des ateliers d’apprentissage de la soudure (le californien Mitch Altman est toujours de la partie) ou du crochetage de serrure, un stand de sextoys produits sur des imprimantes 3D, sans oublier la piscine à boules, l’espace dédié au retrogaming, et le hangar transformé en boîte de nuit.

We Are Family

Dans un article publié il y a quatorze ans sur le défunt Transfert, Alexandre Piquard (aujourd’hui journaliste au Monde) parlait déjà d’un congrès « plus gigantesque et consensuel que jamais », et d’un collectif de hackers « en crise de croissance ». Cette année-là, le rassemblement avait accueilli 2 500 personnes, contre plus de 10 000 cette année. Même si, au fil des éditions, le public s’est diversifié, il reste majoritairement masculin, très majoritairement blanc et indéniablement geek — en attestent les slogans arborés sur les T-shirts et les hoodies, comme un joli « Resistance Is Mandatory » (« la résistance est obligatoire ») à tiroirs (triple référence à la politique, à l’électronique et à Star Trek). Tout de même, les hackers sont des humains comme les autres, puisque le CCH a aussi accueilli, pendant ces quatre jours, plus de 400 enfants.

L’événement tient autant du congrès au sens strict que du rassemblement communautaire. On y vient pour rencontrer « away from keyboard », loin du clavier (ou presque), ceux avec qui on communique à distance le reste de l’année ; pour échanger, faire avancer des projets, refaire le monde autour d’un verre. Se reconnaître, aussi. On finirait par l’oublier, mais la scène hacker n’a pas toujours bénéficié de la petite aura de hype qui l’entoure aujourd’hui — les « bidouilleurs de code » ont longtemps été au mieux regardés comme des freaks, au pire réduits à de dangereux pirates informatiques.

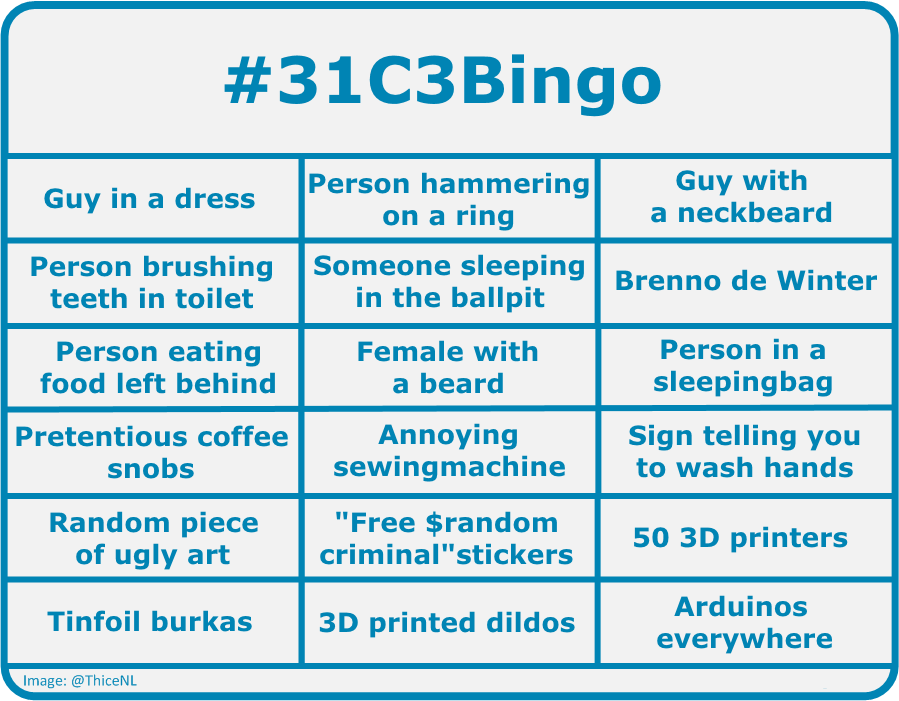

Y frappe toujours, d’ailleurs, cette capacité à l’inclusion de ceux et celles sur qui le regard social est généralement pesant, sinon agressif, et dont témoigne à sa manière la grille de bingo proposée par un participant néerlandais :

Voilà bien un endroit où le slogan « Venez comme vous êtes » d’une fameuse chaîne de fast-food trouve réellement son application, et où on ne fera pas plus attention à un « type en robe » ou une « femme à barbe » qu’à « quelqu’un dormant dans la piscine à boules » ou à des « burkas en aluminium ». On a pu lire sur les murs du CCH, et entendre dans la bouche de plus d’un conférencier, la généreuse devise de NoiseBridge, le hackerspace de San Francisco — son unique règlement intérieur : « Be excellent to each other ».

Et si les conférences font généralement salle comble, nombre de participants n’en voient au final qu’un nombre assez limité et remettent le reste à plus tard — ce que permet la très grande qualité des captations –, préférant dépenser le temps imparti en rencontres et discussions informelles. La teahouse animée par les Français de La Quadrature du Net, avec cette année le renfort des troupes de Tactical Tech (une ONG européenne qui forme les militants des droits de l’homme à l’usage des technologies numériques), sert bien souvent de point de rendez-vous pour ces moments de sociabilité sans protocole.

Citizenfour, open data et « Internet des toilettes »

Pour les plus assidus au programme officiel, le choix est vaste et parfois cornélien. Les présentations dédiées à la sécurité informatique — la spécialité du CCC depuis sa fondation en 1981 — se taillent une large part, et la rétrospective annuelle, intitulée « Security Nightmares », est l’un des événements les plus courus du congrès. Cette année, les conférences consacrées aux failles du SS7, le réseau interne aux opérateurs de téléphonie mobile, ont beaucoup fait parler d’elles, moins toutefois que la — très attendue — communication de Laura Poitras et Jacob Appelbaum sur la « guerre à la cryptographie » menée par la NSA, appuyée sur leur article tout juste paru sur le site du Spiegel et abondamment relayée par la presse. Au risque, d’ailleurs, d’un « bruit général » assez déformant (voir mon avant-dernier billet).

La surveillance des communications était logiquement, cette année encore, l’objet d’un nombre significatif de conférences. On citera, parmi d’autres, « The Cloud Conspiracy », où le spécialiste de la protection des données Caspar Bowden revient sur l’aveuglement de l’Union européenne face aux services de cloud américains, et « Tell no-one » par James Bamford, l’auteur de The Puzzle Palace (1982), un livre consacré à l’histoire de la NSA qui lui avait valu à l’époque des menaces de poursuites judiciaires. Mais on a aussi pu découvrir à quoi ressemble une tablette nord-coréenne, fêter les 10 ans du projet de cartographie ouverte et collaborative OpenStreetMap, comprendre ce que « l’Internet des objets » fait à nos toilettes, discuter des enjeux de l’open data en matière de cuisine, ou voir comment une compagnie de théâtre berlinoise met en scène des outils cryptographiques — la séquence expliquant le fonctionnement du réseau Tor à l’aide de relais humains et d’une boîte dans une boîte dans une boîte, façon poupées russes, est particulièrement efficace.

Pour les participants venus de pays où Citizenfour, le documentaire de Laura Poitras consacré à Edward Snowden, n’a pas encore été distribué — au hasard, la France –, le 31C3 a permis de se mettre à la page. Au-delà de son propos politique, le film fascine par ce qu’il capte d’histoire en train de s’écrire, et embarque le spectateur par la place qu’il laisse à la chair de ses protagonistes.

La séquence où une alarme sonne inexplicablement dans les couloirs de l’hôtel hong-kongais où se cache Snowden, laissant interdits ce dernier, Glenn Greenwald et Ewan MacAskill du Guardian, est un étonnant mélange de tension dramatique et de slapstick. Celle qui voit le lanceur d’alerte tenter d’aplatir ses épis à l’aide de gel capillaire, au moment même où son visage envahit le téléviseur de la chambre d’hôtel, rend palpable l’emballement des événements. Plus tard, à Moscou, Snowden et Greenwald ont une longue conversation à propos d’une seconde source — dont une bonne part se déroule sur des feuilles de bloc-notes, à l’abri d’une éventuelle oreille indiscrète.

« Une aube nouvelle »

Mais là où l’édition précédente pouvait, à certains égards, donner l’image d’une communauté en lutte contre sa propre sidération, face à l’ampleur de ce qu’elle avait pourtant plus que tout autre anticipé, le 31e congrès a été pensé comme un moment de remobilisation des troupes — d’où son sous-titre aux accents solennels : A New Dawn, « une aube nouvelle ».

C’est bien dans cette perspective que la keynote d’ouverture a été confiée cette année au musicien Alec Empire, membre du collectif Atari Teenage Riot ; ou que Jacob Appelbaum a, durant sa conférence avec Laura Poitras, fait longuement applaudir les développeurs des outils qui ont fait la preuve de leur résistance aux menées de la NSA contre la cryptographie — tels GnuPG, la version libre du fameux logiciel PGP de Phil Zimmermann, ou OTR, un protocole de chiffrement utilisé par divers clients de messagerie instantanée.

La conférence « Now I Sprinkle Thee With Crypto Dust »1, le dernier jour, a d’ailleurs permis de faire le point sur plusieurs travaux en cours — les évolutions d’OTR, mais aussi le développement du LEAP Encryption Access Project (qui travaille à une suite d’outils de communication incluant e-mail et messagerie instantanée), ou la future solution d’e-mail chiffré Pixelated. Ladar Levison, le patron du défunt service de courrier Lavabit, qui s’est auto-sabordé en août 2013 pour ne pas avoir à livrer les données de ses utilisateurs, y a présenté son nouveau (et ambitieux) projet Dark Mail.

Une rencontre intitulée « Outils de communication et de vie privée dans un monde sous surveillance », organisée la veille, avait réuni des contributeurs à Caliopen (un projet de messagerie sécurisée initié par Laurent Chemla, le confondateur du registrar français Gandi), LEAP, Open WhisperSystems (qui a développé TextSecure pour les SMS et RedPhone pour la communication vocale), ou encore à YUNoHost (une solution d’auto-hébergement « tout en un »). Nombre de projets de ce type ont profité des quatre jours de congrès pour communiquer, organiser des ateliers, voire recueillir des dons.

C’est le cas du système d’exploitation anonyme et « amnésique » Tails, régulièrement cité et remercié cette année — il est vrai que son utilisateur le plus célèbre est un certain Edward Snowden. Plusieurs de ses développeurs avaient fait le déplacement jusqu’à Hambourg, et l’un d’eux s’amusait, en aparté, de n’avoir plus à courir après des gens qui, il y a encore deux ans, ne lui auraient accordé qu’une attention distraite. Sans être pour autant dupe de ce petit effet de buzz2 — « dans deux ans, souriait-il, ça aura encore changé ».

Faites du bruit

Tout comme le réseau des cryptoparties, Pixelated, l’Electronic Frontier Foundation, la plate-forme distribuée dédiée aux lanceurs d’alerte GlobaLeaks, ou encore l’« Observatoire ouvert des ingérences sur le réseau » (Ooni, lié au projet Tor), Tails avait table ouverte à Noisy Square, le pôle hacktiviste du 31C3, situé au 2e étage du centre des congrès.

Noisy Square est né comme un « village alternatif » au sein de OHM, le camp européen de hackers qui s’est tenu aux Pays-Bas à l’été 2013, en réaction à la présence, parmi les sponsors de l’événement, d’une entreprise commercialisant des solutions d’interception des communications. C’est Sacha Van Geffen, le patron de Greenhost — une société néerlandaise d’hébergement Internet à fort tropisme militant — qui m’en a, lors de la fête de fin de congrès, raconté les coulisses. Au moment de la création de Silent Circle, la nouvelle petite entreprise de Phil Zimmermann dédiée au chiffrement des communications, Greenhost a acheté, en contrepied, le nom de domaine noisysquare.com : « Quand on a eu besoin d’un nom quelques mois plus tard, on avait déjà celui-là sous le coude, alors on l’a repris. »

Au-delà du (joli) pied de nez, l’expression fait sens pour tous ceux et celles qui, comme lui, s’attachent à ce que les révélations sur la surveillance de masse n’aient pas pour effet la peur de communiquer en ligne. Terminant sa conférence « Long War Tactics » avec une diapositive présentant une photo de la place Tahrir bondée, il a conclu par cette phrase :

« Revolutions, in the end, do not take place in silent circles ; they take place on noisy squares. »

Ce qu’on pourrait traduire — au risque d’y perdre les trois quarts de la saveur — par « les révolutions, au final, ne se produisent pas au sein des cercles silencieux, mais sur les places bruyantes » (et carrées, donc).

En l’entendant, j’ai repensé à une conversation avec un militant d’un pays du Moyen-Orient, très versé dans l’activisme technologique, qui m’expliquait que chiffrer et/ou anonymiser toutes ses communications n’était, dans son pays, pas forcément une solution, parce que c’était faire le choix de devenir underground et de se couper d’une partie de la société civile ; qu’il lui fallait donc accepter, en toute conscience, de s’exposer à une certaine dose de surveillance pour espérer changer son pays en profondeur. Articuler la transparence et la disparition, le clair et l’obscur, est une affaire bien plus complexe qu’il n’y paraît — et voilà bien le genre de cheminement qui montre à quel point tout choix technique est profondément politique.

« Être fasciné, c’est être enchaîné »

Que la technique soit une affaire politique, le CCC en a depuis longtemps conscience, bien plus que d’autres collectifs de hackers — de l’autre côté de l’Atlantique, il n’y a guère que HOPE (Hackers On Planet Earth), la conférence bisannuelle de la côte Est, pour afficher le même niveau de préoccupations. Un tropisme qui se ressent dans les baselines successives de ses congrès : « 10 ans après Orwell » en 1993, « À qui faire confiance ? » en 2006, « Derrière les lignes ennemies » en 2011 et, en 2012, un polysémique « Not My Department » — « pas mes affaires », mais aussi « pas mon ministère ».

Il est vrai que le Club est né dans une Allemagne coupée en deux par la ligne de front de la Guerre froide et qu’il a vécu, quelques mois avant la chute du Mur, un épisode traumatique. En mars 1989, un groupe de hackers de l’Ouest est arrêté pour avoir vendu au KGB des informations obtenues via des piratages (les comptes-rendus de l’époque mentionnent des bases de données du Pentagone, de la NASA, du laboratoire nucléaire de Los Alamos, mais aussi de Thomson et du CERN). Deux d’entre eux se sont, peu de temps auparavant, rendus aux autorités ouest-allemandes : Karl Koch dit « Hagbard » — dont on retrouvera le cadavre brûlé deux mois plus tard3 — et Hans Hübner dit « Pengo ». Tous deux étaient affiliés au CCC, l’un à Hanovre, l’autre à Berlin.

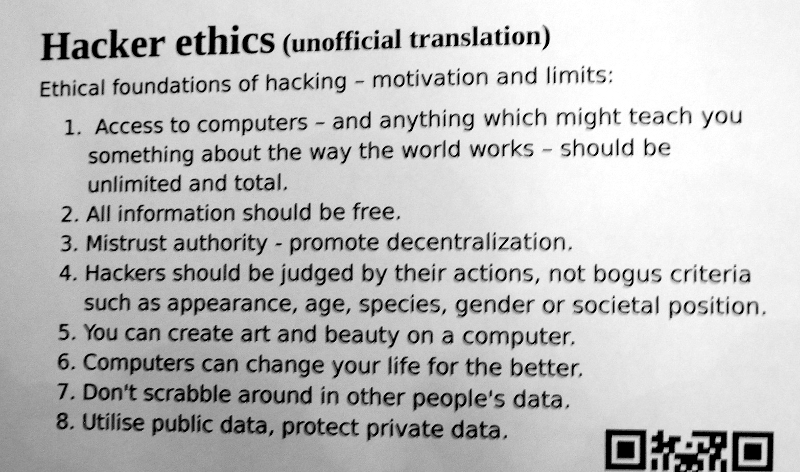

Cette triste affaire a donné lieu, à l’été 1989, à un débat entre Pengo, alors âgé de 21 ans, et le presque quadragénaire Wau Holland, l’un des fondateurs du CCC, lors du premier camp d’été organisé par la communauté hacker néerlandaise, la « Galactic Hacker Party »4. Au cœur de la discussion : l’éthique hacker, telle que le journaliste américain Steven Levy l’a formalisée dans Hackers: Heroes of the Computer Revolution en 19845.

Toute la tension qui se joue au cœur de la pratique hacker s’exprime dans ce dialogue. D’un côté, le plaisir pur de l’accès à de nouvelles connaissances, du dépassement des limites, et la possible fascination pour ses propres capacités :

Pengo : « Pour moi, pirater des ordinateurs étrangers était déterminé et guidé par le plaisir et la fascination. Quand je le faisais, je ne me posais aucune question sur l’éthique hacker. Le domaine du hack n’était rien d’autre que la découverte de cette nouvelle technologie, et le fait d’en faire tout ce qui était possible. […] Les services de renseignement ont toujours été intéressés par la connaissance informatique. Et nous pensions que nous étions les hackers les plus ingénieux au monde. Nous ne nous embêtions pas à nous demander pour qui nous travaillions au final. […] La fascination pour la technologie a mené plus ou moins automatiquement à une fascination pour le pouvoir. »

De l’autre, la réflexivité, le questionnement politique, la négociation des limites que l’individu lui-même doit poser à son propre « pouvoir d’agir » :

Wau Holland : « À mon sens, il y a des lois absolues. Par exemple, je suis certain que la société fonctionne mieux si plus de gens œuvrent pour la société et non pour eux-mêmes. […] Le Chaos Computer Club n’est pas juste un groupe de techno-freaks. Dès le début, nous avons réfléchi aux conséquences sociales de la technologie, et je crois que notre force vient en partie de nos normes morales. […] Nous acceptons la fascination, mais être fasciné, c’est être enchaîné. Quiconque est fasciné est asservi : voilà où est la limite. Chacun doit affronter la question : Qu’est-ce que je fais, au juste ? »

Mis en scène par la dramaturge allemande Angela Richter lors du Logan Symposium contre le secret, la surveillance et la censure organisé à Londres, début décembre, par le Centre for Investigative Journalism, ce « Wau-Pengo 1989 » a été remonté, au débotté, à la teahouse de La Quadrature du Net. « Ça fait complètement sens de jouer ce texte ici aussi, explique Jérémie Zimmermann, son confondateur et ancien porte-parole. Ces questions de l’éthique hacker sont brûlantes. Elles étaient déjà là en 1989, mais jusqu’à ces derniers temps, on ne mesurait pas véritablement l’échelle du caractère oppressif de la surveillance. Ça change aussi l’échelle de notre responsabilité. »

Il est vrai que depuis le début des révélations d’Edward Snowden, la présence des agences de renseignement aux grands rassemblements de hackers est vivement contestée, de même que le rôle de leurs experts au sein des organismes de standardisation — le NIST, l’Institut national des normes et de la technologie, aux États-Unis, mais aussi l’Internet Research Task Force au plan international. L’an dernier, le durcissement des positions était déjà palpable. « Ils sont littéralement parmi nous, a asséné cette année Jacob Appelbaum lors de la séance de questions/réponses qui a suivi sa conférence avec Laura Poitras. D’abord, trouvez-les. Ensuite, stoppez-les. »

Subversion (originale)

La question éthique était également très présente dans une conférence donnée, officiellement, par « un membre anonyme du comité de solidarité avec les dix de Tarnac ». Intitulée « Le Comité invisible revient avec “Fuck Off Google” », elle consistait, pour l’essentiel, en un exposé oral d’un chapitre du livre À nos amis. Et présentait, d’ailleurs, les mêmes défauts, tant sur la forme — très professorale et souvent péremptoire, malgré une déclaration d’intention sur l’« humilité » du propos — que sur le fond : si le retour critique aux travaux de Norbert Wiener et de Claude Shannon sur la cybernétique et la théorie de l’information est un point de départ pertinent (voire obligé) pour questionner les nouveaux modes de régulation sociale, en réduire les ambiguïtés politiques dans une vision déterministe de l’Internet comme pur « dispositif de contrôle » manque, a minima, de profondeur de champ 6.

Plus intéressante est la tentative de dépasser le conflit (effectivement stérile) entre « technophiles » et « technophobes » à travers la figure du hacker, opposée à celle de l’ingénieur :

« Là où l’ingénieur vient capturer tout ce qui fonctionne pour que tout fonctionne mieux, pour le mettre au service du système, le hacker se demande “comment ça marche ?” pour en trouver les failles, mais aussi pour inventer d’autres usages, pour expérimenter. »7

On comprend l’intérêt, pour cette « tendance de la subversion présente », ainsi que se définit l’auteur collectif d’À nos amis, de prendre langue avec des représentants bien concrets de cette figure abstraite. Croisé en ligne, un interlocuteur qui se présente comme un « partisan » confirme la volonté de « se confronter à un mouvement qui se situe comme la nouvelle forme de subversion au sein même de cette forme de gouvernement qu’est la cybernétique » et de « porter les lignes de fracture éthiques au sein du mouvement hacker ».

Le dialogue est-il possible ? Il n’est en tout cas pas simple. Si les communautés hackers sont, par leur pratique même, porteuses d’une critique radicale des « formes de pouvoir qui se naturalisent en se cachant derrière des algorithmes appliqués à des données » — pour reprendre une formule du toujours pertinent Philippe Aigrain –, et si certaines sont aux avant-postes de la défense des libertés civiles et de la vie privée sur le réseau, elles n’ont jamais prétendu à un positionnement homogène. Leur extrême diversité (politique, sociale, organisationnelle) rend assez peu opérants les appels de Julian Assange l’an dernier, ou de Jacob Appelbaum cette année, à « se reconnaître en tant que classe ». Si le hacking est une démarche, pour beaucoup une éthique, à coup sûr une contre-culture, ce n’est pas un projet politique. Pour notre « partisan », c’est là sa limite : « Se poser la question éthique, ce n’est pas seulement se demander s’il faut travailler pour la NSA ou pas. C’est élaborer sur ce qui est désirable, en termes de vie avec des machines. »

Pour réelle que soit la politisation de la « scène hacker » — de la naissance de l’EFF en 1990 à la riposte « anti-NSA » d’aujourd’hui –, le processus est complexe, contrasté et multiforme. Même une structure aussi socialement active que le CCC s’est toujours maintenue sur une ligne de crête, sans jamais trancher le débat ainsi résumé par Jérémie Zimmermann : « Est-ce qu’on hacke parce que c’est “fun”, ou parce qu’on change le monde ? »

Sans doute parce que c’est précisément dans le jeu que réside, au fond, la subversion la plus profonde du hacking, sa part la plus irréductible, sa source d’énergie autant que sa zone de danger. « Aube nouvelle » ou pas, Hambourg était encore, fin décembre, à la fois le carrefour des résistances à la surveillance numérique et un grand bazar de techno-freaks. Aussi complexe à décrypter que passionnant à ausculter.

———

- « Désormais je répands sur toi la poussière cryptographique ». ↩

- L’un des grands mérites de ce projet est de privilégier la soutenabilité, comme ses développeurs me l’ont expliqué. Ce qui ne les empêche pas d’être preneurs de bonnes volontés. Plus que de code, Tails a besoin de traductions, de documentation, d’ergonomie et d’audit — avis aux amateurs. ↩

- La police a conclu au suicide — voir les archives du magazine électronique Phrack. ↩

- Voir le compte-rendu qu’en donne la chercheuse et « militante culturelle » néerlandaise Caroline Nevejan. ↩

- Sorti en français en 2013, sous le titre L’Éthique des hackers. ↩

- On pourra préférer l’humilité des chercheurs, leur souci d’appuyer leur appareillage théorique sur la complexité du réel, qui rend si stimulante la lecture des travaux de Fred Turner sur les origines de l’utopie numérique ou de ceux d’Antoinette Rouvroy sur la gouvernementalité algorithmique. ↩

- Extrait de À nos amis. L’opposition entre hacker et ingénieur me semble faire écho à une distinction régulièrement débattue du côté des sciences sociales, entre « acteur » et « agent ». ↩

Très intéressant. Merci bien 🙂